您的下一个 Qi 无线充电器设计需要安全认证

为什么无线充电器需要安全认证?简单回答是,无线充电联盟 (WPC) 的 Qi v1.3 强制要求安全认证,因为不安全的无线充电器不仅会带来安全威胁,还会影响用户体验和安全。例如,设备可能充电过慢或过快,导致过热(或者更糟,着火),或者电池因为充电算法管理不善而可能损坏。

关于网络安全,已识别的攻击途径包括边信道攻击1以及劫持和窃听攻击2。有些人在公共场所使用的“邪恶”充电器可能会利用这些漏洞,使充电器可以访问手机上的数据,或者单纯地破坏手机运行。

WPC 决心正面解决网络安全、用户体验与安全问题。现在,如果用户的手机或其他设备按照 Qi v1.3 新标准设计,则必须使用 Qi v1.3 充电器进行充电,否则可能无法充电。即使能充电,也会被限制以最慢的充电速率充电。为确保这一点,Qi v1.3 强制要求由充电器中经过认证的安全存储子系统 (SSS) 存储并保护一个私钥,包括 X.509 证书,从而以加密方式验证充电源。

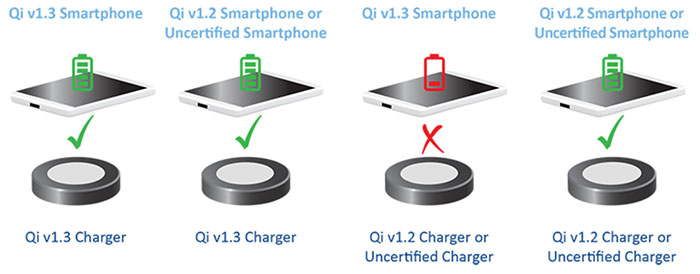

当设备放在充电器上时,它会请求安全认证。如果没有从充电器获得经过验证的私钥,设备可能会拒绝该充电器。最终的结果是:旧设备在新标准下将能继续使用,但 Qi v1.3 设备可能不能使用旧充电器充电(图 1)。

图 1:采用 Qi v1.3 新标准的设备不能使用未经认证的充电器或采用早期版本 Qi 标准的充电器充电。(图片来源:Microchip Technology

图 1:采用 Qi v1.3 新标准的设备不能使用未经认证的充电器或采用早期版本 Qi 标准的充电器充电。(图片来源:Microchip Technology

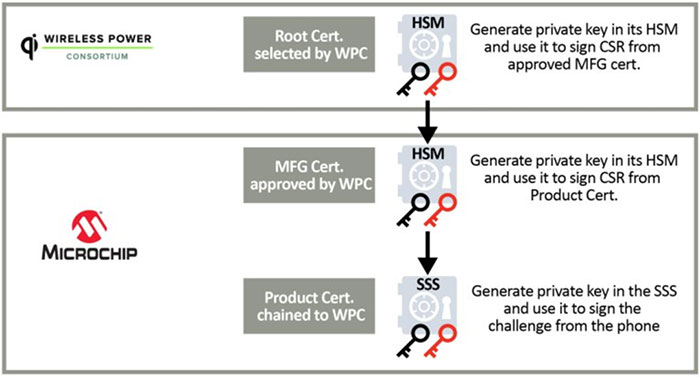

为了避免私钥以任何方式暴露并支持信任链,所有涉及的私钥都必须存储于充电器的 SSS 中。WPC 规定了三个步骤来确保私钥的信任链(图 2):

- 第三方根证书颁发机构 (CA) 创建根证书及其关联的根私钥,用于签署制造商证书签名请求 (CSR)。制造商证书是每家无线充电器公司独有的,产品证书是每个充电器独有的。

- 制造商 CA (MFG Cert) 创建制造商证书,并在经过认证的 SSS 中保护其关联的私钥。

- 产品认证所需的公钥/私钥对在 SSS 的制造过程中生成并加以保护。私钥预配置在充电器中的 SSS 内,SSS 将 CSR 发送到已由根证书签名的制造商 CA。

图 2:使用三个步骤确保 SSS 内私钥的信任链,并进行安全认证。(图片来源:Microchip Technology)

图 2:使用三个步骤确保 SSS 内私钥的信任链,并进行安全认证。(图片来源:Microchip Technology)

无线充电器的设计人员可以使用 Microchip 的 ECC608-TFLXWPC 作为预先配置的安全元件,其满足 Qi v1.3 规定的安全认证要求(图 3)。除了支持 Qi v1.3 安全认证外,该元件还支持代码认证(安全启动)、消息认证代码 (MAC) 生成、可信固件更新、多种密钥管理协议以及其他基于信任根的操作。该元件旨在为充电器中的微控制器 (MCU) 或微处理器 (MPU) 提供安全服务。

图 3:ECC608-TFLXWPC 是一种预先配置的安全元件,符合 Qi v1.3 规定的安全认证要求。(图片来源:Microchip Technology)

图 3:ECC608-TFLXWPC 是一种预先配置的安全元件,符合 Qi v1.3 规定的安全认证要求。(图片来源:Microchip Technology)

为了帮助用户入门,CryptoAuthentication SOIC Xplained Pro 入门套件包括 SAMD21-XPRO 和 AT88CKSCKTSOIC-XPRO 插座板以及 Crypto Authentication 样本器件。该入门套件可与 Microchip Technology 的 CAL 库和 CAL Python 工具配合使用;通过在插座板上设置所需的开关,它可以支持 I2C、单线接口 (SWI) 和 SPI 接口设备。

图 4:CryptoAuthentication SOIC Xplained Pro 入门套件包括 SAMD21-XPRO(蓝板)和 AT88CKSCKTSOIC-XPRO 插座板(红板)以及样本器件。(图片来源:Microchip Technology)

图 4:CryptoAuthentication SOIC Xplained Pro 入门套件包括 SAMD21-XPRO(蓝板)和 AT88CKSCKTSOIC-XPRO 插座板(红板)以及样本器件。(图片来源:Microchip Technology)

总结

根据 Qi v1.3 新标准设计的无线充电器必须包括使用强制信任链的安全认证,以确保良好的用户体验和安全,并且防止网络攻击。符合早期 Qi 标准的手机等设备可以使用按 v1.3 标准制造的充电器充电,但不能保证按 v1.3 标准制造的设备可以使用旧充电器充电。因此,设计人员有责任快速实施 Qi V1.3。如本文所示,目前已推出一些 IC 和开发套件可用于推动 Qi v1.3 的开发。

推荐阅读

参考资料:

康奈尔大学

2:是否该重新考虑 Qi 标准的设计?Qi 无线充电的安全和隐私漏洞分析

计算机协会

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum

中国

中国